「自社のセキュリティ対策は、本当に機能しているのだろうか?」

「サイバー攻撃を受けたとき、どこまで攻撃に耐えられるのか確かめたい」

こうした不安を抱える企業に有効なセキュリティ対策が、ペネトレーションテスト(ペンテスト)です。ペネトレーションテストとは、ネットワークやサーバー、システムなどに対して攻撃を仕掛け、どこまで侵害が可能かを検証する手法を指します。

攻撃者と同じ手法を用いて侵入を試みるため、「対策が実際に機能しているかどうか」を確認できる点が特徴です。攻撃の入り口となる侵害経路を事前に発見し対策を講じることで、情報漏洩や業務停止といった重大なリスクを未然に防げます。

本記事では、ペネトレーションテストについて以下の内容を解説します。

- ペネトレーションテストの目的と脆弱性診断との違い

- 企業にとっての導入メリット

- ペネトレーションテストのやり方

- 導入のポイント

本記事を読むことで、ペネトレーションテストの有効性が理解でき、自社に必要かどうか判断できるでしょう。セキュリティ対策を強化して、顧客の信頼を守りたいとお考えの企業の方は、ぜひ最後までご覧ください。

ペネトレーションテストの目的とは?脆弱性診断との違い

ペネトレーションテスト(ペンテスト)は、セキュリティ対策の一種である「脆弱性診断」と混同されがちです。まずは両者の違いや、ペネトレーションテストの目的から見ていきましょう。

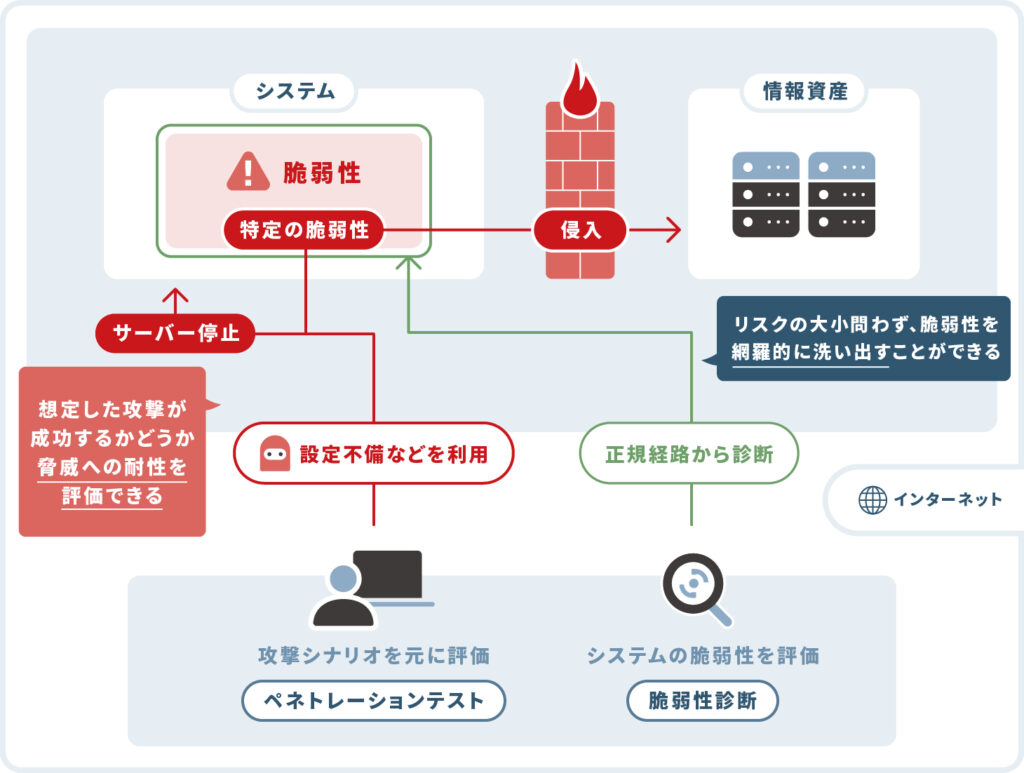

ペネトレーションテストは、実際に攻撃者の視点でシステムに侵入できるかを試し、どのような被害が生じる可能性があるかを検証することが目的です。管理者権限の奪取やデータベースへの不正アクセスなど、実際に発生し得るリスクを想定しながら、攻撃の再現を行います。攻撃後にどの程度まで情報資産へアクセスできるかを確認すれば、組織におけるセキュリティ体制の有効性を判断する材料になります。

外部からの攻撃を想定してインターネット経由で実施する「外部ペネトレーションテスト」と、内部からの攻撃や内部不正を想定した「内部ペネトレーションテスト」があります。上の絵はその一例として、「外部ペネトレーションテスト」の様子を示したものです。

一方で、脆弱性診断はシステムに存在するセキュリティ上の弱点を網羅的に洗い出すことが目的です。専用ツールやチェックリストを使用し、古いソフトウェアの使用や設定ミス、アプリケーション特有の脆弱性などの問題点を検出。実際の侵入行為までは行わず、脆弱性の存在確認とリスクの有無・深刻度を評価します。

脆弱性診断には、Webアプリケーションを対象とした「Webアプリケーション診断」と、OSやミドルウェア、ネットワーク機器などを対象とした「プラットフォーム診断」があります。上の絵では、ペネトレーションテストと比較しやすいよう「Webアプリケーション診断」を取り上げています。

なお、両者は明確に区別されず、脆弱性診断をペネトレーションテストと呼ぶケースも見られます。しかし、本質的には下記のような違いがあります。

| ペネトレーションテスト | 脆弱性診断 | |

| 目的 |

実際に攻撃できるかの確認 |

脆弱性の網羅的な洗い出し |

| 手法 |

主に手動による攻撃シミュレーション |

既知の脆弱性に基づくチェック |

| 攻撃の有無 |

実際に侵入を試みる |

侵入までは行わない |

| 特性 |

深く掘り下げる |

幅広く調査する |

| 利用タイミング |

実践的なセキュリティ検証の最終段階 |

初期調査や定期チェック |

脆弱性診断が「問題の洗い出し」に重きを置くのに対し、ペネトレーションテストは「実際に脆弱性が攻撃に悪用され得るか」を確認する踏み込んだ検証です。企業がセキュリティ対策を強化する上では、両方のアプローチを目的に応じて使い分け、補完的に活用することが求められるでしょう。

両者の使い分けについて詳しく知りたい方は、「ペネトレーションテストと脆弱性診断の導入ポイント」をご覧ください。

▼関連記事

ペネトレーションテストのメリット

ペネトレーションテストによって、現実に近い攻撃シナリオをもとにシステムの脆弱性を検証すると、実効性のあるセキュリティ対策につなげられます。具体的なメリットは次の3つです。

- 【メリット①】セキュリティの強度を評価できる

- 【メリット②】自社の環境やニーズに合わせたテストができる

- 【メリット③】自社に必要な対策を立てやすくなる

【メリット①】セキュリティの強度を評価できる

ペネトレーションテストでは、実際の攻撃者と同様の手法を用いて疑似攻撃を実施するため、現状のセキュリティ対策の強度を評価できます。

現在のセキュリティ体制の有効性や欠点が客観的に分かるため、セキュリティ対策の見直しや強化に役立ちます。実被害の防止につながる重要な手段といえるでしょう。

【メリット②】自社の環境やニーズに合わせたテストができる

ペネトレーションテストの大きなメリットの一つが、企業ごとの環境やニーズに応じて柔軟にテスト内容をカスタマイズできる点です。自社の使用しているOSやアプリケーション、クラウド環境、ネットワーク構成に合わせたテストを実施することで、汎用的なセキュリティ診断では見落としがちな弱点まで洗い出せます。

さらに、業務プロセスに即した形でテストを行えば、実際の運用の中でどこに脆弱性が潜んでいるかが明確になり、リスクをより現実的に評価できます。

実践的なテストを行うことは、従業員やシステム管理者が自社のセキュリティ状況を深く理解するきっかけにもなります。社内全体のセキュリティ意識や、脅威への対応力を高める効果も期待できるでしょう。

【メリット③】自社に必要な対策を立てやすくなる

ペネトレーションテストを実施すると、実際の攻撃者視点から見た脆弱性が明確になるため、効果的なセキュリティ対策の計画を立てやすくなります。重要なシステムや機密情報への侵入が再現されることで、現状の対策では対応しきれないリスクがどこに潜んでいるかが浮き彫りになります。

その結果、単に「脆弱性がある」という漠然とした理解ではなく、「どの箇所に、どのような対策が必要か」を具体的に把握することが可能です。対策の優先順位をつけやすくなり、予算やリソースの最適な配分にもつながります。検出された脆弱性への対応を繰り返せば、段階的にセキュリティレベルを向上させられるでしょう。

ペネトレーションテストのやり方

ペネトレーションテストを実施する際は、手順に沿って計画的に進めることが重要です。次の4つのステップに従ってテストを進めましょう。

- 【ステップ①】テストの準備を行う

- 【ステップ②】テストシナリオを作成する

- 【ステップ③】テストを実施する

- 【ステップ④】結果を分析し、報告書を作成する

【ステップ①】テストの準備を行う

ペネトレーションテストを実施するには、事前の準備が欠かせません。まずは対象となるシステムやアプリケーションの情報を整理し、ドメイン名やIPアドレス、使用しているソフトウェアなどを明確にしましょう。

また、事前に関係者からテスト実施の同意を得ておきましょう。テストの目的や実施期間、使用する手法などを文書化し、関係者間で共有することで、テストにまつわるトラブルを未然に防げます。

【ステップ②】テストシナリオを作成する

ペネトレーションテストでは、実際の攻撃者の思考や行動パターンを模倣したシナリオ作成が重要です。効果的なシナリオ作成には、攻撃目的・攻撃対象・攻撃手段の3つの要素を明確にする必要があります。

【シナリオ作成の例】

例①:外部の攻撃者による公開サーバーへの侵入

攻撃目的:機密情報の窃取

攻撃対象:外部公開されているWebサーバー

攻撃手段:インターネット経由で脆弱性を突く不正アクセス

例②:従業員によるマルウェア付きメールの開封

攻撃目的:社内ネットワークへの侵入と感染拡大

攻撃対象:従業員の業務用PC

攻撃手段:マルウェアが添付されたメールの開封による感染

上記のようにシナリオを3つの軸で分解することで、ペネトレーションテストの設計における論理性が高まり、効果的なテストにつながります。

【ステップ③】テストを実施する

準備とシナリオ作成を終えたら、いよいよペネトレーションテストを実施します。

ステップ②で作成したシナリオに沿って、手動で攻撃をシミュレーションします。その際、攻撃の糸口として利用できる脆弱性はないか、まずはツールを利用してシステム全体をスキャンすることも一般的に行われています。その後、複雑な攻撃手法を手動で再現し、侵入や不正アクセスが可能かどうかを検証します。

攻撃成功の有無だけでなく、「どの程度まで侵害が可能だったか」までを検証することで、セキュリティ体制の実効性を具体的に測ることができます。

【ステップ④】結果を分析し、報告書を作成する

ペネトレーションテストの実施後は、得られた結果をもとに分析を行い、報告書としてまとめます。

記載する内容は、テストの目的や対象範囲、使用した手法といった概要のほか、発見された脆弱性の深刻度や影響範囲などです。報告書は単に脆弱性の有無を伝えるだけでなく、今後のセキュリティ対策に直結する重要な資料となります。

なお、報告書にはシステムやアプリケーションの詳細な脆弱性情報が含まれる場合があるため、情報の取り扱いには細心の注意が必要です。誤って外部に漏れると、悪意のある攻撃者に悪用される可能性があります。テストの過程で使用したアカウントやツールに残ったデータも消去し、システムに加えた変更や仮設定などがあれば、必ず元の状態に戻しておきましょう。

ペネトレーションテストと脆弱性診断の導入ポイント

ペネトレーションテストと脆弱性診断は、いずれもシステムのセキュリティレベルを底上げするための重要な施策ですが、目的やシーンに応じて使い分けることが効果的です。

以下では、導入時に押さえておきたい2つのポイントを解説します。

- 活用シーンの違い

- 導入にかかる費用の目安

活用シーンの違い

ペネトレーションテストは、実際の攻撃者が取り得る手順を再現することで、どこまで侵害され得るかを検証するために行われます。つまり、セキュリティ対策の実効性を確認したいケースで活用すると良いでしょう。

具体的には、以下のようなシーンで導入されることが一般的です。

- 中長期的なセキュリティ体制の見直し時

- 年次のセキュリティ検証の一環として(※1)

- インシデント発生後の再発防止策の検討時

一方、脆弱性診断は、システムやアプリケーションに存在する弱点を網羅的に洗い出し、脆弱性の有無や潜在的リスクを評価することを目的としています。

具体的には、以下のようなシーンで導入されることが一般的です。

- サービスリリース前の最終チェック

- 新たな脅威に対応するための定期チェック(※1)

- 構成変更や設定変更後のリスク評価

※1 クレジットカードを扱うすべての企業に適用されるPCI DSSにおいて、ペネトレーションテストは年1回以上(または大きな変更があった際)、脆弱性診断は四半期ごとの実施が義務化されています。

PCI DSSとは?

クレジットカード情報を取り扱う企業に対して定められたセキュリティ基準です。PCI DSSに準拠するには、データ保護やセキュリティの定期的なテストといった12の要件を満たさなければなりません。詳しくは、セキュリティ基準についてまとめられている「PCI DSS v4.0」をご参照ください。

以上の点からもわかるように、どちらか一方を導入すれば十分というものではありません。目的に応じて適切に使い分けることで、セキュリティ対策の実効性と網羅性の両方を高めましょう。

導入にかかる費用の目安

ペネトレーションテストの費用は、対象範囲やテストの複雑さによって大きく変動します。比較的シンプルな構成のシステムであれば数十万円程度から実施可能ですが、社内ネットワークや複数システムにまたがるような複雑な環境で高度な手動テストを伴う場合は、数百万円規模になることもあります。実施するエンジニアの技術力や実績によっても費用は上下します。

脆弱性診断の費用は、対象システムの規模(画面数や機能数)によって決まるケースが一般的です。1システムあたりの相場を一概に示すことは難しいものの、数万円から数十万円の範囲に収まることが多く、ペネトレーションテストと比較すると短期間かつ低コストで実施できます。

あわせて知っておきたいペネトレーションテストの基盤知識

ペネトレーションテストの効果的な実施を検討する際、脆弱性診断の深い理解とサーバーセキュリティの実践的知識も欠かせません。ペネトレーションテストと脆弱性診断の適切な使い分けと、実際のテスト対象となるサーバー環境の包括的理解から、より効果的で戦略的なセキュリティ検証体制を構築しましょう。

脆弱性診断との効果的な組み合わせ戦略

ペネトレーションテストの効果を最大化するには、脆弱性診断との適切な組み合わせが重要です。脆弱性診断は、Webアプリケーションやネットワーク・OS・ミドルウェアに攻撃者がつけ込める弱点がないか網羅的に検証する診断で、ペネトレーションテストとは目的と手法が異なります。

脆弱性診断は「脆弱性の検出」、ペネトレーションテストは「攻撃者視点での検証」が目的です。手動診断とツール診断の2手法があり、両者の組み合わせが最適な効果をもたらします。選定時の重要ポイントは、診断水準(ASVS準拠)、結果の分かりやすさ、提供会社の信頼性、提供形態の柔軟性の4つです。

実践的な活用戦略として、まず脆弱性診断で問題の洗い出しを行い、その結果を踏まえてペネトレーションテストで実際の攻撃シナリオでの検証を実施することで、網羅性と実効性の両方を確保できます。近年は生成AI活用による新たな脆弱性リスクも出現しているため、DevSecOpsの考え方で開発プロセスに統合することが重要です。

実践のチェックポイント

- 脆弱性診断による基盤的問題洗い出しとペネトレーションテストによる攻撃シナリオ検証の段階的実施:問題発見から実攻撃への悪用可能性まで包括評価

- ASVS準拠の診断水準確保と手動・ツール診断の効果的組み合わせ:標準的セキュリティ要件満足と効率性・精度の両立

- 一般的な目安として四半期ごとの定期的な脆弱性診断と年次ペネトレーションテストの実施サイクル構築:継続的リスク監視と総合的セキュリティ検証

▼関連記事

ペネトレーションテスト対象としてのサーバーセキュリティ理解

ペネトレーションテストにおいて重要な検証対象となるサーバーセキュリティの理解は、効果的なテスト設計に不可欠です。サーバーには企業の売上データ・社外秘資料・顧客情報などの重要情報が保存されているため、攻撃者から最も狙われやすいターゲットとなります。

攻撃は標的型(特定組織狙い)と無差別型(不特定多数狙い)の2種類があり、代表的なリスクとして以下の5つが挙げられます:①不正アクセスによる情報漏洩、②Webサイト改ざん、③サーバーダウン、④マルウェア感染によるデータ暗号化・ロック、⑤不正行為の踏み台。近年は生成AI時代の新脅威として、機密情報の意図しない流出やプロンプトインジェクション攻撃も登場しています。

基本的なサーバーセキュリティ対策7つ(管理者アカウント名変更、セキュリティパッチ適用、安全なパスワード、ログ管理、不要サービス削除、不要アカウント削除、ネットワークアクセス制御)と強化策4つ(ファイアウォール、IDS/IPS、WAF、脆弱性診断)を理解することで、ペネトレーションテストでどの部分を重点的に検証すべきかが明確になります。

実践のチェックポイント

- Webサーバー・APサーバー・DBサーバーの3層構造における各レイヤーでの攻撃シナリオ設計:多層防御の各段階での侵入可能性検証

- 標的型・無差別型攻撃の両視点を考慮したテストシナリオ作成:現実的な脅威モデルに基づく包括的検証

- 生成AI活用に伴う新たな攻撃ベクター(プロンプトインジェクション等)の検証項目追加:現代的脅威への対応確認

▼関連記事

まとめ|目的に合わせてペネトレーションテストと脆弱性診断を使い分けよう

サイバー攻撃の高度化が進む中で、企業が自社システムの安全性を確保するには、適切なセキュリティ評価の導入が欠かせません。特に、ペネトレーションテストと脆弱性診断は、それぞれ異なる目的と手法を持つため、自社のリスクやニーズに応じた使い分けが重要です。企業にとって最適な手法を選び、効果的なセキュリティ対策を進めていきましょう。

セキュリティ対策を強化するには、以下がポイントとなります。

- 実際の攻撃シナリオに基づく検証には「ペネトレーションテスト」を活用

- 既知の脆弱性を網羅的に洗い出すには「脆弱性診断」を実施

- 目的や予算、システムの規模に応じて最適なテスト手法を選定する

また、重大な情報漏洩や業務停止といったトラブルを未然に防ぐためには、ペネトレーションテストや脆弱性診断などの検査を、定期的かつ継続的に実施していくことが非常に重要です。

定期的な実施はコスト・手間ともに負担が大きいと思われがちですが、脆弱性診断に関してはツールで自動化することができるため、実施のハードルはそれほど高くありません。クラウド型Webアプリケーション脆弱性診断ツール「AeyeScan」なら、高度なAIの活用により診断の手間を削減できます。自社に必要な対策が抜け漏れなく分かるため、効率的にセキュリティを強化できるでしょう。

対策にかかる費用やリソースを削減しながらセキュリティ体制を整えたい企業の方は、ぜひ一度お問い合わせください。