「基幹インフラ制度ってどんな制度?」

「自社は対象ではないけど、取引先として関係ある?」

2024年5月から本格的に運用を開始した基幹インフラ制度は、インフラ設備へのサイバー攻撃や妨害行為を防ぐための取り組みです。インフラ企業だけでなく、設備やシステムを提供するサプライヤー企業も対応が求められるため、多くの企業が制度への理解を深める必要に迫られています。

本記事では、基幹インフラ制度について以下の内容を解説します。

- 基幹インフラ制度の概要

- 取り組むべきリスク管理措置

- 実施すべき対策の選定方法

- サプライヤー企業が取り組むべきリスク管理

本記事を読むことで、基幹インフラ制度への対応に必要な知識が得られます。対象となるインフラ企業と関連するサプライヤー企業に所属する方は、ぜひご一読ください。

急増するサイバー攻撃とインフラへの影響

国内におけるサイバー攻撃は、年々増加傾向にあります。総務省の「令和6年版情報通信白書」によると、2023年に記録されたサイバー攻撃関連の通信数は過去最多となっており、ここ8年で9.8倍にもなっています。

特に懸念されるのは、社会インフラを狙った攻撃です。攻撃の対象は政府機関・教育機関・医療機関、さらには大企業から中小企業まで多岐にわたります。過去には実際に、医療機関のシステムが攻撃を受け、長期間にわたって医療サービスが停止する事態が発生しました。サイバー攻撃は単なる情報漏洩だけでなく、私たちの生活に直結する重大な脅威となっているのです。

社会インフラを支える重要施設がサイバー攻撃の標的となった場合、社会全体に深刻な影響を及ぼす可能性があります。インフラのサイバーセキュリティ確保は、差し迫って重大な課題となっているのです。

基幹インフラ制度とは

基幹インフラ制度とは、社会のインフラを支える事業者が新しい設備を導入する際、または設備の維持管理を外部に委託する際に、事前に政府の審査を受けることを義務付けた制度です。インフラ設備へのサイバー攻撃や妨害行為を未然に防ぐことを目的としており、2024年5月から本格的に運用が開始されました。

対象となるのは、15業種から選定された事業者です。事業者は導入等計画書を提出して審査を受け、政府から安全性に問題があると判断された場合には、必要な対策を講じるよう勧告や命令を受けることがあります。

対象となる15業種

基幹インフラ制度の対象となるのは、私たちの生活に密接に関わる以下の15業種です。

| 電気 | ガス | 石油 | 水道 | 鉄道 |

| 貨物自動車輸送 | 外航貨物 | 港湾運送 | 航空 | 空港 |

| 電気通信 | 放送 | 郵便 | 金融 | クレジットカード |

内閣府は、15業種に当てはまる事業者名を「特定社会基盤事業者として指定された者」で公開しています。

審査対象と期間

基幹インフラ制度における審査の対象は、物理的な設備や機器だけにとどまりません。インフラの運営に関わるソフトウェアプログラムや、多くの企業で導入が進んでいるクラウドシステムも審査対象となっています。

審査にかかる期間は、原則として30日以内です。ただし、詳細な調査や確認が必要な場合には、最大4ヶ月まで審査期間が延長される可能性があります。なお審査期間中は、対象となる設備の導入や保守管理の委託などの作業を開始することはできません。そのため、インフラ企業は設備の導入やメンテナンス計画を立てる際に、審査期間を考慮したスケジュール管理が必要となるでしょう。

政府が持つ権限

基幹インフラ制度において、主務大臣は対象となる事業者に対して必要な報告や資料の提出を求めたり、施設への立ち入り検査を実施したりすることが認められています。

また、提出された導入等計画書の内容に問題がある場合、主務大臣は計画の変更を求める勧告を行うことが可能です。勧告に従わない場合には、設備の導入や維持管理作業の中止を命じる権限も持っています。

もし事前審査を受けずに重要設備の導入などを行うと、2年以下の懲役等が科される可能性があるため注意が必要です。

基幹インフラ制度が定められた背景

基幹インフラ制度が定められたのは、国際情勢やサイバーリスクが背景にあります。国が想定するリスクの枠組みを踏まえ、自社に当てはめて実効性の高いセキュリティ対策を検討する必要があります。

制度の根幹をなす「経済安全保障」

今回解説している基幹インフラ制度は、2022年に成立した「経済安全保障推進法」の主要な4本柱の一つです。

経済安全保障とは、国家が経済的な手段を通じて、自国を守る取り組みを指します。特に基幹インフラは、サイバー攻撃によって停止すれば社会活動に甚大な被害が出るため、国を挙げて防護に取り組む必要があります。

企業としては、扱う部材やサービスが重要物資に該当していないか、委託先のセキュリティレベルが十分か、海外とのデータ連携がリスクを生まないかなど、経済安全保障の観点からも点検することが重要です。制度対応を行う際は、単なる法令順守にとどまらず、事業継続を守るための戦略として捉える姿勢が求められます。

▼関連記事

サプライヤーが標的になる「サプライチェーン攻撃」

基幹インフラ事業者だけでなく、設備を納入するサプライヤーまで管理の対象となるのは、「サプライチェーン攻撃」への懸念があるためです。

サプライチェーン攻撃とは、セキュリティの強固な大企業(今回の場合はインフラ事業者)を直接狙うのではなく、セキュリティ対策が手薄になりがちな関連企業や取引先、利用しているソフトウェアの脆弱性を「踏み台」にして攻撃を仕掛ける手法です。

「自社はインフラ事業者ではないから」と油断していると、自社製品に混入したマルウェアや、保守用回線の不備などを突かれ、インフラ停止の引き金を引いてしまう可能性があります。サプライヤー企業は、自社が攻撃の入り口になり得ることを前提に、脆弱性管理やアクセス制御を徹底する必要があります。

▼関連記事

インフラ企業が取り組むべきリスク管理措置

基幹インフラを担う事業者には、妨害行為を防ぐための適切なリスク管理が求められています。インフラ設備への攻撃を防ぐためには、事業者自身がリスクを評価し、その程度に見合った対策を実施しなければなりません。

リスク管理措置の実施対象は、インフラ設備の部品製造や維持運営を行うサプライチェーンにも及びます。そのため、取引先などのサプライヤーに対し、リスク管理措置の内容を提示することも欠かせないポイントです。

取り組むべきリスク管理措置は、「特定重要設備を導入するとき」と「重要維持管理等を委託するとき」で実施項目が分けられています。具体的な実施内容は、政府が示す基本指針を参考に、各事業者が自社の状況に応じて判断すべきと定められています。国際基準や業界の規制なども考慮しながら、実効性のある対策を具体化することが重要です。

特定重要設備を導入するときのリスク管理措置

特定重要設備を導入するときに実施すべきリスク管理措置の一例として、以下のようなものがあります。

- 特定重要設備の不正プログラム対策ソフトウェアが最新版に更新されているかを確認する

- 特定重要設備メーカーが、製造・開発過程において信頼できる品質管理体制を整えているかを確認する

- インターネットに接続する設備には、不正アクセスを防ぐ機能を搭載し、その使用方法を明確なマニュアルにまとめている

- 特定重要設備メーカーが、故障や脆弱性への対応を十分に行っている

- 特定重要設備が攻撃を受けた場合でもサービスを継続できるよう、バックアップ管理や復旧手順などを整備している

実施したリスク管理措置は、導入等計画書にチェックを付して届け出る必要があります。なお、掲げられている項目と実施内容が完全に一致していなくても、同等のリスク管理を行っていることが認められる場合は、その旨を記載した上で提出することが可能です。

詳細な実施項目は、内閣府の「基幹インフラ役務の安定的な提供の確保に関する制度の概要について」で確認できるため、自社が実施すべき対策を検討してみましょう。

重要維持管理等を委託するときのリスク管理措置

重要維持管理等を委託するときに実施すべきリスク管理措置の一例として、以下のようなものがあります。

- 委託先・再委託先において、設計書や設備情報へのアクセスが物理的(監視カメラ等の入退室管理)かつ論理的(データへのアクセス防御)に制限されているか確認する

- 重要維持管理等を実施する担当者と管理責任者に対し、サイバーセキュリティに関する研修を年1回以上実施し、セキュリティに関する知識・意識の向上を図る取り組みを実施しているか確認する

- 再委託を行う条件として、委託先と同レベルのセキュリティ対策の確保を設定している

重要維持管理等を委託する際も、実施したリスク管理措置をチェックし、導入等計画書を届け出る必要があります。

実施すべき対策を選定するための3ステップ

取り組むべきリスク管理措置は数多く挙げられていますが、事業者によって実施すべき項目が異なるため、問題点を分析した上で自ら策定する必要があります。策定方法は、情報処理推進機構(IPA)の「重要情報を扱うシステムの要求策定ガイド」を参考にするとよいでしょう。

策定の際に重要とされているのが、「自律性」と「利便性」のバランスです。例えば、通信や電力などの基幹システムでは、非常時でも安定したサービスを提供し続けられる自律性が不可欠となります。一方で、ビジネス環境の変化に柔軟に対応するため、クラウドサービスなどを活用した利便性も重要な要素です。

自律性と利便性のバランスを評価し、自社に最適な対策を選定するため、IPAのガイドでは3つのステップを提示しています。次項で順を追って詳しく見ていきましょう。

【ステップ1】システムの特性を評価する

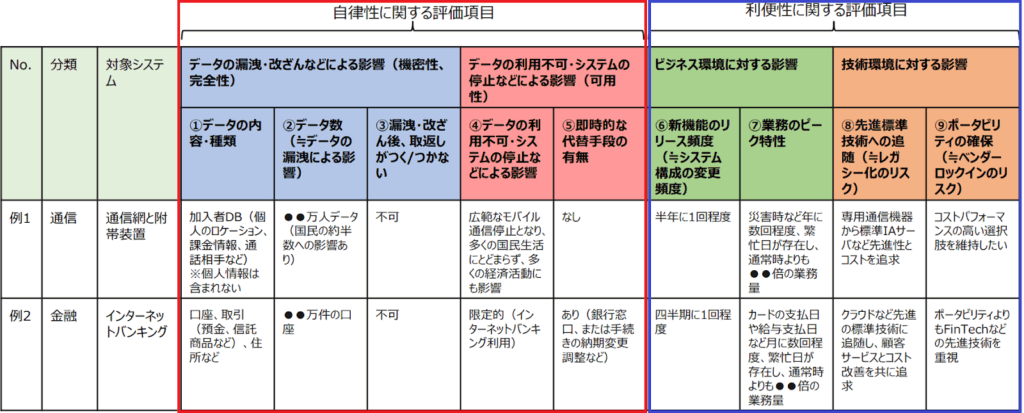

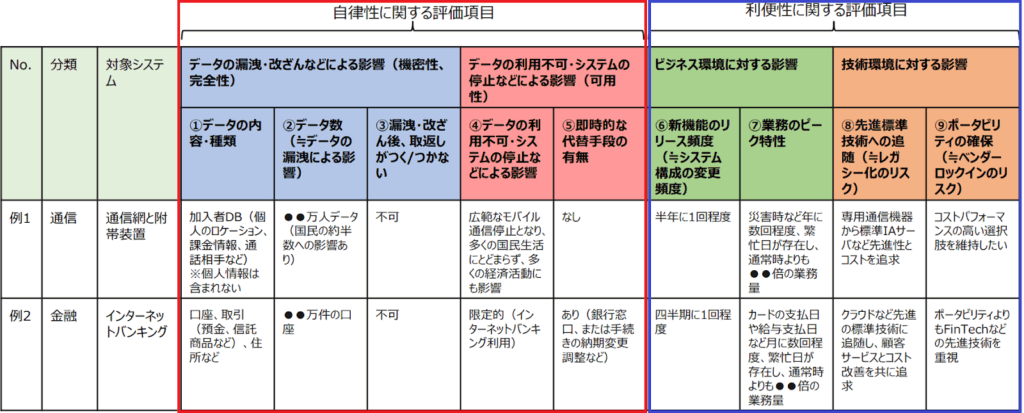

システムの特性評価は、9つの観点から総合的に行います。評価の焦点となるのは、システムが持つ「自律性」と「利便性」の2つです。

※引用:情報処理推進機構(IPA)「重要情報を扱うシステムの要求策定ガイド」

自律性の評価では、システムの安全性に関する2つの要素を検討します。1つは情報漏洩や改ざんを防ぐ能力、もう1つはシステム停止やデータ利用不能な状態を防ぐ能力です。2つの要素のうちどちらを重視すべきか、あるいは両方とも重要なのかを判断していきます。

一方で利便性の評価では、変化するビジネス環境と進歩し続ける技術環境のうち、どちらを優先して対応すべきか、あるいは両方優先すべきなのかを見極めます。

【ステップ2】問題・リスクを確認し、利便性要素を選定する

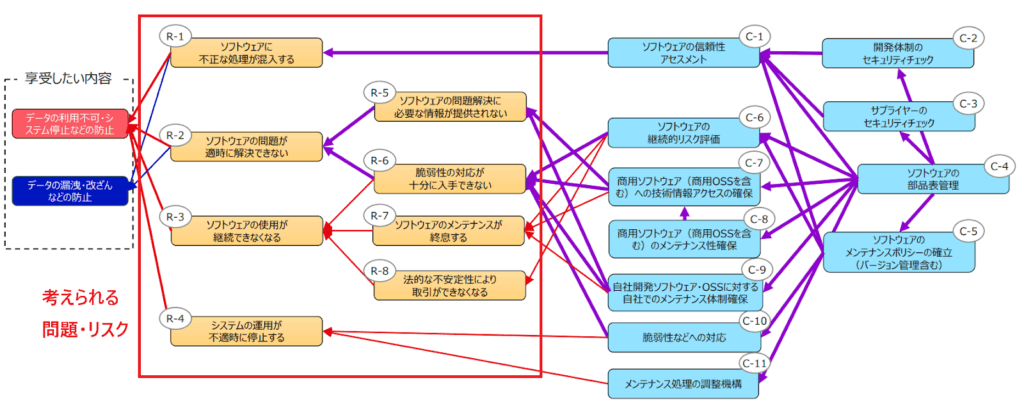

ステップ1で整理した重視すべき要素をもとに、考えられる問題・リスクを樹形図で確認します。

※引用:情報処理推進機構(IPA)「重要情報を扱うシステムの要求策定ガイド」

樹形図を確認すると、どの問題・リスクを優先して対策すべきか検討しやすくなります。

同様に享受すべき利便性も樹形図で確認し、どの対策を実施すべきか検討します。

※引用:情報処理推進機構(IPA)「重要情報を扱うシステムの要求策定ガイド」

【ステップ3】必要な対策を選定する

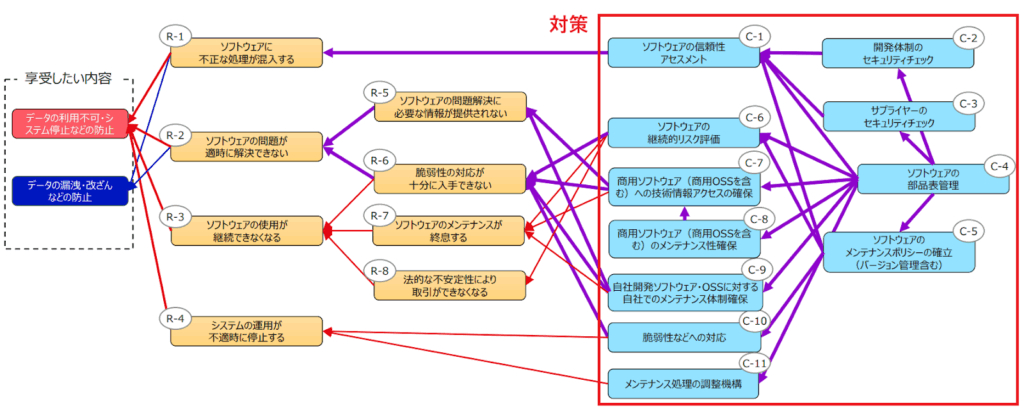

ステップ2で対応すべき問題・リスクと享受すべき利便性が明確になったら、樹形図で紐づいている「対策」を確認します。

※引用:情報処理推進機構(IPA)「重要情報を扱うシステムの要求策定ガイド」

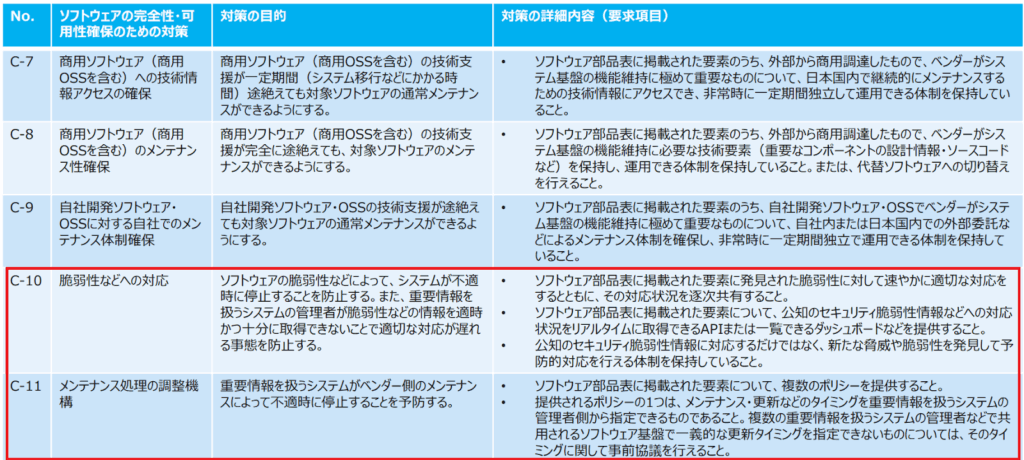

例えば、問題が「R-4:システムの運用が不適時に停止する」の場合、取るべき対策は「C-10:脆弱性などへの対応」と「C-11:メンテナンス処理の調整機構」になります。ガイドから対策の目的を確認し、その対策を自社で実施すべきかどうか検討しましょう。

※引用:情報処理推進機構(IPA)「重要情報を扱うシステムの要求策定ガイド」

自社に必要な対策だと判断された場合は、対策の詳細内容を確認して具体策を選定します。

サプライヤー企業が取り組むべきリスク管理

基幹インフラのリスク管理は、インフラ企業とつながりのあるサプライヤー企業にも関係します。

近年はセキュリティが比較的脆弱なサプライチェーンを狙った攻撃が増加しているため、対策が欠かせません。サプライヤー企業への攻撃を防ぐためには、以下の2点を実施するのが有効です。

- 情報セキュリティポリシーを策定する

セキュリティリスクの特定と評価を体系的に行えるため、サイバー攻撃への予防措置を講じやすくなる。 - 研修で組織全体のセキュリティ意識を高める

当事者意識が高まり、人為的ミスや内部不正などのインシデント発生を軽減できる。

上記の対策に加え、業務で利用するサーバーやクラウドサービスといったIT資産を把握しておくことも重要です。自社で利用しているIT資産の状況が分からなければ、セキュリティ対策を講じる際に抜け漏れが発生するおそれがあります。脆弱性が放置されれば、サイバー攻撃の被害に遭うリスクが高まるでしょう。

IT資産管理に役立つものには、ASM(Attack Surface Management)があります。ASMとは、組織の外部からアクセス可能なIT資産を網羅的に発見し、リスク評価を行うプロセスです。すでに把握しているIT資産だけでなく、未把握のIT資産も含めて評価できます。

リスクを網羅的に洗い出すことができれば、脆弱性による攻撃リスクを軽減する対策につなげられます。インフラ企業とつながりのあるサプライヤー企業は、リスク管理のためにASMの導入を検討しましょう。

▼関連記事

まとめ|基幹インフラに求められるリスク管理を把握し、取引先企業も対策を強化しよう

サイバー攻撃の脅威が増大する中、インフラ設備への妨害行為を防ぐために適切な対策を講じることが求められています。基幹インフラ制度では実施すべきリスク管理措置を掲げているため、自社の状況に応じて対策を検討することが大切です。

対策を検討する際は、IPAの「重要情報を扱うシステムの要求策定ガイド」が役立ちます。対応すべき問題・リスクと享受すべき利便性を確認し、具体的な対策を選定しましょう。

基幹インフラ制度で指定されている15業種の事業者に当てはまらない場合でも、インフラ設備の部品製造や維持運営を行うサプライヤー企業は対策が必要です。特に脆弱なIT資産が狙われやすいため、IT資産を把握することが欠かせません。

組織の外部からアクセス可能なIT資産を発見・評価できるASMは、未把握のIT資産も管理できます。攻撃リスクを軽減するためにも、インフラ企業とつながりのある取引先はASMの導入を検討しましょう。