「サーバーのセキュリティ対策は必ず実施しなければならないの?」

「サーバーを安全に運用するためにとるべき対策は?」

サーバーには企業の機密情報や個人情報が保存されているため、攻撃者から狙われやすい傾向にあります。情報漏えいやサーバーダウンなどの被害からサーバーを守るにはセキュリティ対策が欠かせません。

特に近年はAI活用の推進により、サーバーセキュリティの課題が複雑化し、開発者にとって新たな脅威への対応が急務となっています。

本記事では、以下の内容を詳しく解説します。

- サーバーセキュリティが必須な理由

- サーバーのセキュリティリスク

- サーバーを守る方法

- 狙われやすいサーバーの種類と役割

- サーバーセキュリティを強化する予防策

本記事を読むことで、サーバーセキュリティの必要性や、攻撃を防ぐ方法が分かります。セキュリティを強化して安全にサーバーを運用したいと考えている企業の方は、ぜひ参考にしてください。

サーバーのセキュリティ対策は必要不可欠

企業が活動する上でインフラともいえるサーバー・アプリケーション・ネットワークの安全な運用には、それぞれに対するセキュリティ対策が欠かせません。中でもサーバーは、

- 企業の売上データ

- 社外秘の資料

- 顧客・個人情報

など、重要な情報が豊富なため攻撃者から狙われやすい傾向にあります。

サーバーの脆弱性を放置したままでいると、攻撃されるリスクが高まります。セキュリティ対策を怠って攻撃を受けてしまうと、重要な情報を盗取されてしまい、企業にとって致命的な不利益を被ることにもなりかねません。

サーバーのセキュリティ対策は必ず行い、セキュアな企業活動が続けられるようにしましょう。

サーバーを狙う2種類のサイバー攻撃

サーバーを狙う攻撃には「標的型攻撃」と「無差別型攻撃」の2種類があります。それぞれの目的や被害は以下の通りです。

1. 標的型攻撃

標的型攻撃とは、明確な目的を持って特定の組織に対して攻撃を仕掛けるサイバー攻撃のことです。

| 攻撃の目的 | ・機密情報の窃取 ・攻撃対象に嫌がらせする |

|---|---|

| 主な被害 | ・不正アクセス ・サーバーダウン ・機密情報/個人情報の漏えい ・Webサイトの改ざん |

2. 無差別型攻撃

無差別型攻撃は、メールやWebサイトを通じて不特定多数へ攻撃を仕掛けるサイバー攻撃のことです。

| 攻撃の目的 | ・無差別に嫌がらせする ・攻撃スキルを見せつける ・盗んだ情報で金銭的利益を得る |

|---|---|

| 主な被害 | ・機密情報/個人情報の漏えい ・データの暗号化/ロック ・踏み台化 |

次章では、被害内容について具体的に解説します。

サーバーにおける5つのセキュリティリスク

脆弱な状態のサーバーが攻撃を受けることで、企業や組織に発生するセキュリティリスクは、次の5つです。

- 不正アクセスによる情報漏えい

- Webサイトの改ざん

- サーバーダウン

- マルウェア感染による攻撃

- 不正行為の踏み台

1. 不正アクセスによる情報漏えい

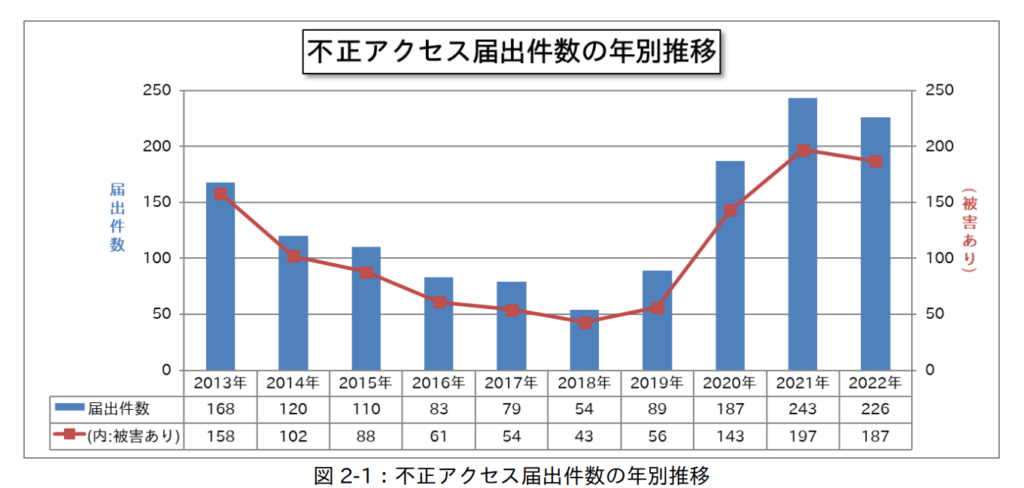

IPAが発表した「コンピュータウイルス・不正アクセスの届出状況」では、2020年以降に不正アクセスによる被害件数が著しく増加している傾向が示されています。

また、2022年の不正アクセス届出比率において、法人が約6割と最も多かったことが報告されています。

攻撃者がサーバー内部へ不正アクセスできてしまうと、企業の保存データが閲覧されて情報漏えいにつながります。

情報漏えいの事例

近年では、AWSにおいて2019年に顧客1億人以上、2022年に約25万人の個人情報漏えいが発生してしまう事態がありました。

原因はWAFの隙を狙った攻撃によるものや、人的な設定ミスによるものでした。

人的なミスはゼロにすることはできません。また、WAFを通過されてしまうとWebアプリケーションへの攻撃を遮断することが難しくなります。このような被害が起きないためにも、日ごろから脆弱性を発見する取り組みを実施することが大切です。

AWSの脆弱性については「AWSの脆弱性|被害事例や効果的なセキュリティ対策を紹介」にて紹介しています。AWSを利用している方は本記事をお読みいただき、AWSのセキュリティ強化を行う事をおすすめします。

▼関連記事

企業の機密情報やユーザーの個人情報が漏えいすると、以下の被害を被る可能性があります。

個人情報保護法の罰則を受ける

個人情報が漏えいすると、個人情報保護法に基づいて国から是正勧告を受けます。もし正当な理由なく勧告に従わなかった場合、1年以上の懲役、または100万円以下の罰金が科されることになるため注意しましょう。

また、セキュリティ事故について虚偽の報告をした場合、30万円以下の罰金の支払いが請求されます。情報漏えいが発生したら正しい情報を報告し、事態終息に向けてすみやかに対応することが重要です。

社会的な信頼を失う

情報漏えいなどが発覚すると大きなニュースとなり、社会的な信頼を失う可能性があります。重要な情報を安心して預けられないと判断され、契約を切られるなど顧客との取引に影響が出ることもあるでしょう。また、株価が下がって経営にさらに悪影響が出ることもあります。

損害賠償を支払う

日本ネットワークセキュリティ協会(JNSA)の「2018年情報セキュリティインシデントに関する調査結果」によると、2018年における1件当たりの平均損害賠償額は約6億円、1人当たりの平均損害賠償額は約3万円です。

情報漏えいによって億単位の損害賠償額を請求されることがあり、企業にとって大きな負担となります。

他にも、不正アクセスによるサーバーの停止や情報を盗まれて金銭的損害が発生するなどの被害があります。

以下は、不正アクセスに使われる攻撃手法の一例です。リスクにつけ込まれないためにも、これらの攻撃への対策を実施しましょう。

クロスサイトスクリプティング

Webサイトの入力フォームなどに罠を仕掛け、偽サイトに誘導する攻撃です。サイトを訪れたユーザーにページ内のリンク等をクリックさせ、偽サイト内で個人情報を入力させて情報を盗みます。クロスサイトスクリプティングの詳細や対策方法は「クロスサイトスクリプティング(XSS)|影響と対策をわかりやすく解説」にて紹介しているので、ぜひ参考にお読みください。

ブルートフォースアタック

ログインID・パスワードを解読して不正アクセスを試みる攻撃です。攻撃者は考えられるパターンの文字列をリストアップし、自動プログラムで手当たり次第にログインを実行します。そのため、他者が推測しやすいID・パスワードだと突破されやすくなります。

▼関連記事

2. Webサイトの改ざん

攻撃者によってサーバーのデータベースを不正に操作されると、Webサイトが改ざんされる危険があります。改ざんによって意図しない情報が記載されたり、Webサイトを訪れたユーザーを悪意あるサイトへ誘導したりする危険があります。

改ざんの主な攻撃手法は、以下の2つです。本リスクに付け込まれないためにも、対策を実施しましょう。

SQLインジェクション

攻撃者がデータベースを制御するSQL文を悪用し、不正な操作を実行する攻撃です。攻撃を受けるとWebサイトの改ざんだけでなく、データの盗取や破壊の危険もあります。

SQLインジェクションの詳細や対策方法は「SQLインジェクションの対策|被害事例と攻撃が起こる仕組みを解説」にて紹介しているので、ぜひ参考にお読みください。

OSコマンド・インジェクション

攻撃者がWebサイトの入力フォームに不正なコードを記載し、サーバーを自由に操る攻撃です。ファイルの上書きや削除、勝手なメール送信などのリスクがあります。

OSコマンド・インジェクションの詳細や対策方法は「OSコマンドインジェクション|仕組みと脅威、効果的な対策を解説」にて紹介しているので、ぜひ参考にお読みください。

Webサイトの脆弱性を狙った不正アクセス対策には、アプリケーション診断が有効です。中でも、脆弱性診断ツールは、近年品質も向上しているためWebサイトの改ざんや脆弱性の検知率も高く、自社でいつでも手軽に診断ができるのがメリットです。

脆弱性診断ツールについては「脆弱性診断ツール(サービス)|有料・無料の違いと5つの選定ポイント」にくわしい説明がありますので、Webサイトを管理・運用されている方はお読みいただくことをおすすめします。

▼関連記事

3. サーバーダウン

サーバーに大量のデータが送信されると、負荷に耐えきれずサーバーダウンしたり、Webサイトの表示が遅くなったりします。サーバーがダウンするとサービスが停止するため、金銭的な損失につながります。また、サーバー復旧のためにコストが発生することもあるでしょう。

サーバーダウンを引き起こす主な攻撃手法には、以下の2つがあります。

DDos攻撃

膨大な数のコンピューターから標的となるサーバーに大量のデータを送信し、負荷を与えてサーバーを停止に追い込む攻撃です。サービスが停止するだけでなく、踏み台にされるリスクもあります。

バッファオーバーフロー

攻撃者がサーバーに大量のデータ・不正なコードを送信し、データ許容量を超えさせる攻撃です。サービスが停止したり、管理者権限が乗っ取られたりする危険があります。

4. マルウェア感染によるデータ暗号化・ロック

悪意のあるマルウェアの一種であるランサムウェアは、サーバーに保存されているデータを暗号化・ロックすることでデータへのアクセスを奪います。この攻撃の目的は、データの復旧と引き換えに身代金を要求することです。

被害を受けた際、身代金(ランサム)の要求に応えたとしても、サーバーが復旧する保証がない点に注意が必要です。また、被害の規模が大きいとサーバーの復旧に数か月かかることもあります。

5. 不正行為の踏み台

攻撃者にサーバーを乗っ取られ、不正アクセスや迷惑メール送信の踏み台として利用されることがあります。知らないうちに犯罪に加担させられていた、というケースがあるため、注意が必要です。

攻撃者はサーバーやWebアプリの脆弱性を突いてマルウェアに感染させたり、ID・パスワードを不正に取得しアカウントを奪ったりして不正に操作を実行する権限を得ます。取得した権限で別のサーバーに攻撃を行い、外部に情報を流出させたり、さらなる不正な攻撃の踏み台として利用したりするのが主な手口です。

生成AI時代におけるサーバーセキュリティの新たな脅威

近年は生成AIが急速に普及したことで、サーバーを狙った攻撃へのセキュリティ対策を、さらに強化する必要性が出てきています。特に注意すべきは、生成AIへの入力データが学習に利用されることで発生する、意図しない機密情報の流出です。

生成AIはクラウド上のサーバーを利用するケースが多いですが、機密情報を生成AIに入力することで、意図せず外部サーバーにデータが保存・流出するリスクがあります。

また、悪意あるユーザーが生成AIへの入力に攻撃的な指示を含め、サーバーや生成AIシステムの挙動を不正に操作する「プロンプトインジェクション」などの新たな攻撃手法も登場しています。複合的な情報漏洩リスクを防ぐには、従来のサーバーセキュリティ対策に加えて、生成AI特有のデータ管理やWebアプリケーション層での包括的な脆弱性対策も必要です。具体的な対策方法や事例については「生成AIの活用で起こる情報漏洩|リスクと5つの対策方法」で詳しく解説しているので、ぜひご覧ください。

▼関連記事

サーバーセキュリティ対策 7つの方法

では、どのような対策をすればよいのでしょうか。サーバーを安全に運用するには、7つの方法があります。初回設定時に行うもの、運用時に行うものがあるため、それぞれ漏れなく対策するようにしましょう。

| 工程 | フェーズ |

|---|---|

| 1. 管理者権限のアカウント名を変更する | 初回設定 |

| 2. セキュリティパッチを適用して最新状態を保つ 3. 安全なパスワードを設定し、使いまわしに注意する |

初回設定&運用 |

| 4. ログ管理を行い不審な動きを検知する 5. 不要なサービスやアプリケーションを停止・削除する 6. 不要なアカウントを削除する 7. ネットワークアクセス制御でデータを不正に閲覧できないようにする |

運用 |

以下、具体的な対策方法について紹介します。

1. 管理者権限のアカウント名を変更する

サーバーの設定で最初に行うべきことは、管理者権限のアカウント変更です。アカウントはデフォルトでIDが統一されているため、変更しておかないと攻撃者にIDが判別される可能性があります。

管理者権限のアカウントは、サーバーの設定画面から変更しておきましょう。不正アクセスやWebサイトの改ざん、情報漏えいなどのリスクを低下させられます。

2. セキュリティパッチを適用して最新状態を保つ

サーバーを安全に運用するには、セキュリティパッチを適用して最新状態に保つことが大切です。セキュリティパッチとはサーバーに潜む脆弱性を修正するプログラムで、定期的に配信されます。

新しいパッチが配信されているにもかかわらず、更新処理を行わないのは非常に危険です。放置された脆弱性を狙った攻撃を受けるリスクが高まります。セキュリティパッチの配信状況を確認し、配信されたら即座に適用するようにしましょう。

パッチマネジメントや、パッチの情報を迅速に受けとるには様々な方法がありますが、WebサーバーであるApacheには、メーリングリストに登録しておくとアップデートやパッチの情報を自動で受けとれるサービスがあります。Apacheを活用している企業は「Apacheの脆弱性|最新情報の入手から検知までを自動化する方法」をお読みいただき、メーリングリストに登録しておくことをおすすめします。

▼関連記事

3. 安全なパスワードを設定し、使いまわしに注意する

権限の強いアカウントのパスワードが他者から推測されやすい文字列だと、不正アクセスされる確率が高まります。推測されやすいパスワードは、以下の通りです。

- パスワードが短い

- シンプルな文字列(12345など)

- 固有名詞や日付(氏名・会社名・誕生日・創立記念日)

解読されないようにするには、数字・英文字の大小・記号を組み合わせた10桁以上のパスワードが望ましいでしょう。複雑で意味を持たない文字列にするのがおすすめです。

ただし安全なパスワードにしたとしても、使いまわしていると情報がどこからか流出する危険があります。不正アクセスなどの被害を防ぐためには、パスワードをしっかりと管理することが大切です。

4. ログ管理を行い不審な動きを検知する

ログを見て「いつ、誰が、何をしたか」を管理することで、不審な動きに気付きやすくなります。データベース・ファイルサーバーへのアクセスログや、ログイン・ログアウトの履歴、セキュリティシステムの通信ログなどを確認し、エラーがないか監視しましょう。

日頃からログを取得しておけば、セキュリティ事故が発生したときの原因究明にも役立ちます。攻撃に早期対応することで、被害を最小限に留められます。

5. 不要なサービスやアプリケーションを停止・削除する

利用していないサービスやアプリケーションを放置して更新を怠ると、脆弱性があっても改善されず攻撃を受けやすくなります。不要なサービスやアプリケーションがある場合は、必ず停止・削除しておきましょう。被害を受けるリスクを低下させるには、攻撃者に付け入る隙を与えないことが大切です。

6. 不要なアカウントを削除する

開発テストで一時的に使用したアカウントや退職した社員のアカウントなど、使用していないものがあれば削除しておきましょう。攻撃を受けた際に放置していたアカウントが悪用され、管理情報の変更やWebサイトの改ざんなどが発生する可能性があります。

また、退職した社員がサーバーにアクセスし、企業の機密情報や個人情報を盗む可能性もあります。いつ誰がアカウントを悪用するか分からないため、不要なアカウントを残さないことが大切です。

7. ネットワークアクセス制御でデータを不正に閲覧できないようにする

アクセス制御が適切ではない場合、非公開のファイルを悪意のある攻撃者に閲覧される可能性があります。見られてはいけないデータがある場合は、インターネット経由で外部から閲覧されないようにネットワークアクセス制御(NAC)をしておきましょう。

ネットワークアクセス制御では、外部からの通信に対する許可・拒否の設定をして異常を検知します。一つひとつのサーバーから出入りする通信を制御するため、サーバーごとに細やかな設定が可能です。

個人情報が含まれるデータやサイト運営に紐づく設定ファイルがある場合は、悪意のある攻撃者に閲覧されると大きな被害につながります。ネットワークアクセス制御をして、リスクを低減させることが重要です。

狙われやすいサーバーの種類と役割

Webサイトは公開されているため、企業や組織へ攻撃を仕掛ける入り口として狙われやすい傾向があり、特に注意が必要です。たとえば、Webサービスの提供には、Webサーバー・AP(アプリケーション)サーバー・DB(データベース)サーバーの3つのサーバーが必要です。それぞれ以下のような役割があります。

| サーバー | 役割 |

|---|---|

| Webサーバー | Webサイトを作る上で必要となる画像・装飾などの静的なデータを配信する役割を持つ。アクセス制御やデータの暗号化を行うこともある。 |

| APサーバー | Webサーバーから受け取った情報を処理し、動的データの配信を行う役割がある。データ処理の過程でDBサーバーにアクセスし、データの抽出・加工も行う。 |

| DBサーバー | サービスの運営に必要なデータを格納・管理する役割を担う。APサーバーと連携し、管理しているデータの提供も行う。 |

サーバーのセキュリティ対策を実施するには、そもそもサーバーがどのようなものなのか把握しておく必要があります。3つのサーバーと役割を把握し、次章でサーバーを強化する対策について理解を深め、具体的な対策を検討しましょう。

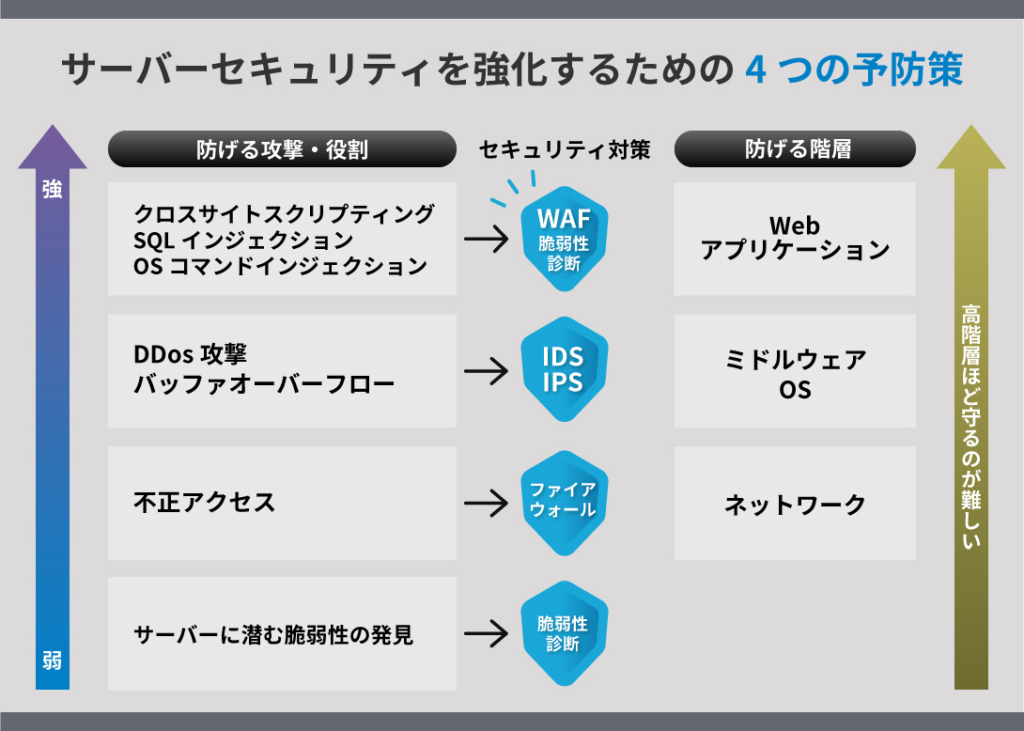

サーバーセキュリティを強化する4つの予防策

サーバーのセキュリティを強化する予防策は、次の4つです。

- ファイアウォールの導入

- IDS/IPSの導入

- WAFの導入

- 脆弱性診断の導入

それぞれ役割が異なるため、どれか1つだけ導入すれば安心という訳ではありません。脆弱性を発見したいのか、ネットワーク・OS・Webアプリケーションを守りたいのか、目的を明確にして導入を検討しましょう。

1. ファイアウォールの導入

ファイアウォールは、ネットワーク上に設置し、IPアドレスやポート番号をもとに不正なアクセスを制限するソフトウェアです。許可されていない通信はファイアウォールでブロックされるため、外部の攻撃がサーバーへ到達するのを防ぎます。

ただし、ファイアウォールは通信の中身を確認しておらず、正常な通信かどうかは判断できません。マルウェアが潜んだメールやフィッシングページなどを判別できない点に注意しましょう。

2. IDS/IPSの導入

IDS/IPSは、既知の攻撃や不審な通信を検知・通知するシステムです。ファイアウォールがネットワークの監視に特化しているのに対し、IDS/IPSはOSやミドルウェアへの攻撃を防げます。通信内容が正常か不正か判断でき、サーバーに負荷をかけるDDos攻撃やバッファオーバーフローなどの攻撃に有効です。

なお、IDSが通信の検知・通知にとどまるのに対し、IPSは通信をブロックできる特徴があります。IDSは通信内容を確認した上で対応したいとき、IPSは即座に不審な通信を遮断したいときに役立ちます。どちらか一方のみ導入したい場合は、目的や状況を考慮して決めましょう。

3. WAFの導入

WAFは通信内容をチェックし、不審な動きがあった場合に通信を遮断するシステムです。Webアプリケーションを狙った攻撃はファイアウォールやIDS/IPSで防ぐのが困難ですが、WAFは防げます。具体的には、クロスサイトスクリプティング・SQLインジェクションなどの攻撃に有効です。

WAFは導入の難しさやコストの高さがデメリットでしたが、最近はクラウド型サービスが普及したことで導入しやすくなっています。

4. 脆弱性診断の導入

脆弱性診断は、脆弱性を突いた攻撃を受けたとき、被害につながる可能性がないか検証することです。定期的に診断を実施することで脆弱性を早期発見できるため、攻撃を受ける前に対策を講じることができます。セキュリティリスクを軽減するには、攻撃の手がかりとなる脆弱性を見つけてすぐに対応することが重要です。

サーバーに潜む脆弱性を確認するには「ネットワーク診断」を実施しましょう。ネットワーク診断はサーバーやOSに対してネットワークスキャンなどを実施し、脆弱性を検知する診断です。既知の脆弱性への対応や、機器の設定不備などを検査できます。

Webサイトに潜む脆弱性を確認するには「アプリケーション診断」を実施しましょう。Webアプリケーションの既知の脆弱性や、アップデート・パッチ適用の漏れ、Webサイトの設定不備などを検出します。

脆弱性診断について詳しく知りたい方は「脆弱性診断(セキュリティ診断)とは|必要性からやり方まで、すべて解説」で紹介しているので、ぜひ参考にしてください。

▼関連記事

まとめ|堅実なセキュリティ対策でサーバーの安全性を高めよう

重要な情報を保管しているサーバーは攻撃者のターゲットとなりやすいため、安全な運用のためにはセキュリティ対策が必須です。特に生成AIが普及する現代では、従来の脅威に加えて新たなリスクへの対応が不可欠となっています。

サーバーのセキュリティ対策は、以下7つの方法があります。

- 管理者権限のアカウント名を変更する

- セキュリティパッチを適用して最新状態を保つ

- 安全なパスワードを設定し、使いまわしに注意する

- ログ管理を行い不審な動きを検知する

- 不要なサービスやアプリケーションを停止・削除する

- 不要なアカウントを削除する

- NACでデータを不正に閲覧できないようにする

被害にあうリスクを減らすには攻撃の隙を与えないことが重要なため、7つすべての対策を実施することが大切です。

サーバーのセキュリティをさらに強化するには、脆弱性診断の実施をおすすめします。AeyeScanは、従来のWebアプリケーションはもちろんのこと、急速に普及するAI搭載Webアプリケーションの脆弱性にも対応し、高精度な自動診断を提供します。

AI時代のWebセキュリティ対策を知りたい方は、まずAeyeScanの資料をダウンロードしてみてください。