「脆弱性管理ってどうやって実施すればいいの?」

「脆弱性管理をしたいけど、リソースが足りない…」

サイバー攻撃の脅威が増大する中で、脆弱性管理の重要性が高まっています。ランサムウェア攻撃やサプライチェーン攻撃といった深刻な被害の多くは、見過ごされた脆弱性が原因で発生しています。

一方で、多くの企業は、管理すべきIT資産が多く、脆弱性対応のための人手やコストが足りていないという課題を抱えています。課題を解決するには、脆弱性管理の効率化が欠かせないでしょう。

そこで本記事では、脆弱性管理について以下の内容を解説します。

- 脆弱性管理の概要

- 脆弱性管理を行うべき理由

- 効果的な実施に必要な4つのプロセス

- 効率化が必要な理由と役立つツール

本記事を読むことで、脆弱性管理の進め方が理解でき、自社に適したツールが見つかるでしょう。効率的に運用しつつ、セキュリティを強化したいと考えている企業の方は、ぜひご一読ください。

脆弱性管理とは

脆弱性管理とは、システムやソフトウェアに潜むセキュリティ上の欠陥を検出し、その危険度を評価・分析して対策を講じるまでの一連のプロセスのことです。具体的には、日々新たに発見される脆弱性の情報を収集し、自社のシステムへの影響を確認、必要な修正を行い、その進捗を管理するといった一連の流れを含みます。

定期的なチェックと対応を続ければ、組織全体の情報セキュリティリスクを継続的に低減できます。

脆弱性管理を実施すべき理由

システムやソフトウェアの脆弱性に適切な対応ができていないと、悪意のある攻撃者に狙われやすい状態となり危険です。特に広く知られている脆弱性を放置していると、サイバー攻撃を受けて以下のような被害につながる可能性があります。

| リスク | 概要 |

| システムへの不正侵入 | ネットワークから不正にシステムへ侵入されると、重要なデータを盗み取られたり、パソコンを勝手に操作されたり、なりすましメールを他社へ送られたりする危険がある |

| 情報の盗取 | 侵入者がネットワークに入り込むと、社内の共有フォルダにある機密情報や顧客情報、社員のメールのやり取りなどを見られる可能性がある |

| マルウェア感染 | マルウェア感染すると、業務が停止してしまったり、自社のシステムが他社を攻撃する踏み台にされたりする恐れがある |

| データの改ざん | 会社のWebサイトの内容を書き換えられたり、業務で使う重要なファイルを勝手に変更されたりするリスクが高まる |

とはいえ、システムやソフトウェアには日々新たな脆弱性が生まれており、すべてに対応することは現実的ではありません。

そこで重要となるのが脆弱性管理です。脆弱性管理の仕組みを整えれば、危険度の高い脆弱性を見極め、優先的に対処できるようになります。限られた組織のリソースの中で、脆弱性対策を効率的に進めることが可能になるでしょう。

脆弱性管理における4つのプロセス

脆弱性管理には、次の4つの体系的なプロセスがあります。

- 脆弱性情報を収集する

- 脆弱性の優先度を評価する

- 発見された脆弱性に対処する

- 対応状況や進捗を管理する

各プロセスの具体的な内容を理解し、実践していきましょう。

1.脆弱性情報を収集する

脆弱性管理でまずやるべきなのは、自社で使用している製品の脆弱性情報を収集することです。そのためには、OSやデータベース、業務で使うソフトウェア・アプリケーションなど、確認が必要な対象のリストアップが必要です。

その上で、対象に関連する脆弱性情報を積極的に集めていきます。下記のような公的機関や、各製品の開発元が公開するセキュリティ情報をチェックしましょう。

- 情報処理推進機構(IPA)『情報セキュリティ注意喚起サイト』

- JVN iPedia『脆弱性対策情報データベース』

- 一般社団法人JPCERTコーディネーションセンター『JPCERT/CC』

- アメリカの国家脆弱性データベース『NVD』

情報を継続的に収集し、自社システムへの影響を素早く判断できる体制を整えることが大切です。

2.脆弱性の優先度を評価する

脆弱性のすべてを詳しく調査して対応することは難しいため、危険度の高い脆弱性を見極めて、優先度を評価することが重要です。評価には、CVSSと呼ばれる国際的な評価基準がよく使われています。脆弱性の危険度が数値化され、対応の緊急性を関係者間で共有しやすくなるのがメリットです。

最近では、新しい評価基準としてSSVCも注目を集めています。CVSSが脆弱性危険度の数値化に留まるのに対し、SSVCは具体的な対応方針を示せる点が特徴です。評価基準をうまく活用すれば、組織として効率的に脆弱性対策を進められるでしょう。

3.発見された脆弱性に対処する

脆弱性への対処は、評価で決めた優先順位に従って進めていきます。自社のシステムに大きな影響を与える可能性がある高リスクの脆弱性から順番に修正を行い、効率的に対応していきましょう。

対処方法としては、開発元が提供するセキュリティパッチの適用が一般的です。しかし、まだパッチが公開されていないときは、代替策を検討してリスクを抑える必要があります。また、リスクが低く修正にかかるコストと比べて効果が限定的な場合は、対応を見送って状況を監視し続けるという判断も選択肢の一つとなるでしょう。

4.対応状況や進捗を管理する

脆弱性への対処が完了したら、その内容と結果を詳しく記録に残しておきましょう。どの脆弱性が修正済みで、どれが対応中か、未対応の脆弱性は何かといった情報を文書化し、関係者間で共有します。適切に管理しておけば、対応漏れや人的ミスのリスクを減らせるでしょう。

また、対応記録を残しておくと、組織内に脆弱性管理のノウハウが蓄積されていきます。過去の対応事例を参考にすれば、同じような脆弱性が見つかった際に素早く適切な対処が可能になるほか、新しい担当者の教育にも役立てられるでしょう。こうした取り組みを通じて、組織全体のセキュリティ対策の効率と質を継続的に高めることができます。

脆弱性管理と脆弱性診断の違い

脆弱性管理と混同されやすいものに、脆弱性診断があります。脆弱性診断とは、ネットワークやシステム、Webアプリケーションが脆弱性を突いた攻撃を受けたとき、被害につながる可能性がないか検証することです。診断を実施した時点での状態を確認し、診断で見つかった問題点への対処や、新たな脆弱性への備えなどを検討する際に役立ちます。

脆弱性診断は、潜在的な弱点を明らかにし、悪用を防ぐための具体的な修復行動を促すのが目的です。一方で脆弱性管理は、脆弱性情報の収集から進捗管理まで、組織におけるシステム全体のセキュリティを継続的に維持・向上させていくのが目的です。脆弱性診断は、脆弱性管理を構成するプロセスの一つとなっています。

▼関連記事

脆弱性管理の精度を高める「診断」の使い分け

脆弱性管理を効果的に行うには、対象システムの特性や重要度に応じた「診断手法」の選択が欠かせません。表面的な欠陥を見つけるだけでなく、アプリケーション特有の挙動や、実際の攻撃シナリオに基づいた耐性を確認することで、管理すべきリスクの解像度が上がります。

Webアプリ特有の不備を検知する「Webアプリケーション診断」

サイバー攻撃でよく狙われるのは、ECサイトやサービスサイトなどのWebサイトやWebアプリケーションです。OSやミドルウェアのパッチ適用だけでは十分に防げない、アプリケーション独自のロジックや機能に潜む脆弱性をチェックするには、Webアプリケーション診断が必要です。

Webアプリケーション診断は、SQLインジェクションやXSSなど、実際の攻撃で悪用されやすい脆弱性がないか確認する検査手法を指します。

機能追加や改修のタイミングで、Webアプリケーションに意図せず新たな脆弱性が作り込まれてしまうケースが少なくありません。リリース前の診断をルール化するなど、開発サイクルの中に診断プロセスを適切に組み込むことで、手戻りの少ない効率的な管理が可能になります。

▼関連記事

実際の攻撃耐性を測る「ペネトレーションテスト」

脆弱性管理を行っていると、「脆弱性の数は把握できたが、実際に攻撃されたらどこまで被害が出るのか」という具体像が見えにくくなることがあります。そこで有効なのが、攻撃者と同じ視点でシステムへの侵入や情報の奪取を試みるペネトレーションテストです。

一般的な脆弱性診断では、「脆弱性Aと脆弱性Bを組み合わせることで、初めて侵入が可能になる」といった複合的なリスクまでは検知しきれない場合があります。実際に権限奪取やデータ閲覧に到達できるかを検証することで、よりリアリティのあるリスク評価を管理プロセスに反映可能です。

特に重要情報を扱うシステムや、インシデント発生時の影響が大きい環境では、脆弱性管理と組み合わせることで実効性の高い防御態勢を構築できます。

▼関連記事

脆弱性管理は効率化が不可欠

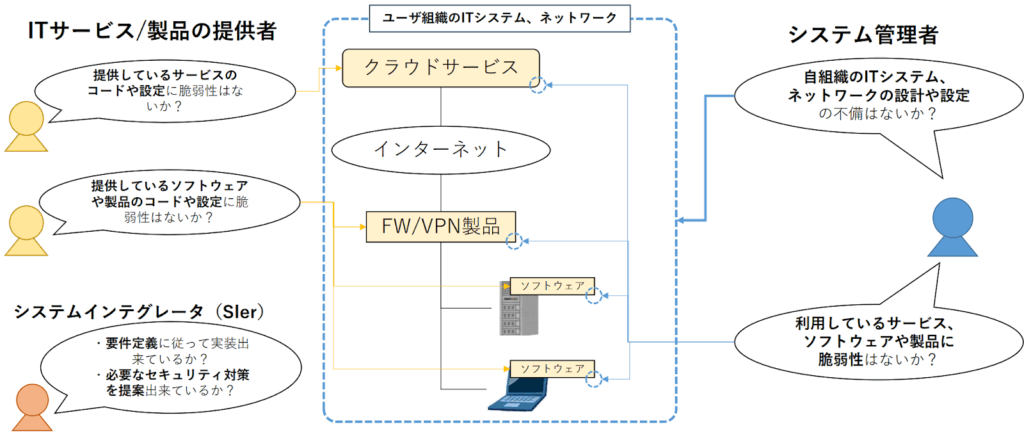

脆弱性を管理すべき対象には以下のようなものがありますが、範囲が広く、すべてに対応するのは困難です。

| 対象機器 | レイヤー |

|

サーバー |

|

また、システム管理者や製品提供者、システムインテグレータなど、立場によっても必要な対応が異なります。それぞれの立場で脆弱性管理するとしても、やることが膨大で手に負えなくなるケースは少なくありません。

引用元:一般社団法人日本シーサート協議会「脆弱性管理の手引書_システム管理者編 1.1版」

そこで重要となるのが、脆弱性管理の効率化です。専用ツールを活用すれば、脆弱性管理に必要ないくつかの工程を自動化することができます。人手では限界のある膨大な管理作業を補完し、より効果的な脆弱性管理を実現できるでしょう。

脆弱性管理の効率化に役立つツール

脆弱性管理の効率化にツールの活用が有効であることは前述の通りです。では、具体的にどのようなツールが、どのような課題解決に役立つのでしょうか。

一言にツールといっても、管理すべき対象によってさまざまなアプローチがあり、その種類は多岐にわたります。ここでは、近年DX推進によって急増したデジタル領域における脆弱性管理に役立つツールを取り上げ、ご紹介します。

- 脆弱性診断ツール

- ASMツール

脆弱性診断ツール

脆弱性診断ツールは、Webアプリケーションに対して疑似的な攻撃を実施し、セキュリティ上の問題点を自動的に見つけ出すツールです。ツールを使用すれば、システムに潜む脆弱性を素早く発見できます。危険度も可視化できるため、対応すべき脆弱性がわかりやすいでしょう。

脆弱性診断というと、外部の専門家へ依頼する方法がよく知られていますが、脆弱性の増加やリリースサイクルの高速化を背景に、ツールを利用した内製化に注目が集まっています。

ツールを利用すれば、外部委託する場合と比較し、比較的低コストかつ迅速・柔軟な診断が可能となるため、脆弱性管理を効率化する上で導入を検討すべきツールの一つといえます。

▼関連記事

ASMツール

ASM(Attack Surface Management)は、インターネットからアクセス可能な組織のIT資産(攻撃面)を見つけ出し、それらに存在する脆弱性などのリスクを継続的に検出・評価する一連のプロセスを指します。そして、その実行を支援するのがASMツールです。脆弱性診断ツールが組織が把握しているIT資産に対して施す対策であるのに対し、ASMツールは未把握のものも含めて対象とすることが違いの1つに挙げられます。

一般的にASMというと、内部ネットワークに存在するPCやサーバーなどのIT資産を対象とするイメージが根強いですが、ASMの重要なプロセスである攻撃面の洗い出しにおいて、デジタルサービス領域に存在するWebサイトやWebアプリケーション(Web資産)も見過ごせません。

Web資産も含めた膨大なIT資産を人の手で管理するのは困難なため、攻撃面の情報収集・データベース化にはASMツールの活用が不可欠です。近年では、自社に関連した攻撃面の情報を精度高く収集できるものや、収集した情報を基に優先順位付けをサポートしてくれるツールもあるので、搭載機能を確認し、選定していくといいでしょう。

▼関連記事

脆弱性診断もASMも導入するなら「AeyeScan」

脆弱性管理を効率的に進めるには、「AeyeScan」の導入がおすすめです。Webアプリケーションの脆弱性を自動で診断する機能だけでなく、未把握も含めたWeb資産を発見するWeb-ASM機能も提供しています。

AeyeScan|専門知識がなくても最短10分で診断開始

クラウド型Webアプリケーション脆弱性診断ツールである「AeyeScan」は、技術的な専門知識がなくても、最短10分で診断を実行できます。テストシナリオを自動で生成するため、面倒な事前準備の手間がかかりません。

また、世界的なセキュリティ基準として知られるOWASPの検証標準に準拠した診断を行い、結果をわかりやすいレポートとして自動生成します。セキュリティの専門家でなくても、自社のWebアプリケーションの脆弱性を効率的に発見し、対策をつなげることが可能です。

AeyeScanの詳しい特徴や機能は、無料でダウンロードできるサービス資料に記載しております。無料トライアルも実施しているので、お気軽にお問い合わせください。

Web-ASM|生成AI活用で情報精査の時間を短縮

「Web-ASM」は、組織が把握できていないWebサイトやアプリケーションを、継続的に探し出せる機能です。生成AI技術を活用した仕組みで、未把握のWeb資産を高精度かつ効率的に発見できます。

従来のASMでは、収集した情報の中から自社に関係するものを見分ける作業に時間がかかり、専門的な知識も必要でした。しかし、Web-ASMでは生成AIが自動的に自社の関連情報を選び出すため、専門家がいなくても短時間で効率的な資産管理を実現できます。脆弱性管理の基盤となるWeb資産の把握が、非常に楽になるでしょう。

まとめ|脆弱性管理を行ってセキュリティリスクを下げよう

脆弱性管理は、組織のシステムセキュリティを守るために欠かせない取り組みです。IT資産を把握しきれず、脆弱性への対応が遅れると、サイバー攻撃の被害に遭うリスクが高まります。脆弱性管理の仕組みを整えて、対策を進めましょう。

効果的な脆弱性管理を実現するために、以下の4つのプロセスを意識して実行しましょう。

- 脆弱性情報を収集する

- 脆弱性の優先度を評価する

- 発見された脆弱性に対処する

- 対応状況や進捗を管理する

脆弱性管理を行うといっても、管理すべき対象が多く、人手だけでの対応が困難になっています。プロセスを効率化するには、脆弱性診断ツールやASMツールといったツールを活用するのがおすすめです。

クラウド型Webアプリケーション脆弱性診断ツール「AeyeScan」は、専門知識がなくても直感的に操作できます。オプション機能「Web-ASM」と合わせて活用すれば、自社のWeb資産に潜む脆弱性を網羅的かつ高精度に発見し、必要な対策を講じることが可能です。

ツールをうまく活用し、継続的な脆弱性管理を通じてセキュリティリスクの低減を図りましょう。